文章目录

sql注入的原理和步骤?

SQL注入是一种常见的网络攻击方式,其原理是在用户输入的数据中注入恶意的SQL代码,从而让攻击者可以执行非法的SQL操作,例如删除或者修改数据库中的数据。以下是SQL注入的基本原理和步骤:

1. 攻击者首先找到一个可以输入数据的网站或应用程序,并尝试在输入框中输入一些恶意的SQL代码。

2. 如果网站或应用程序没有对用户输入的数据进行严格的过滤和校验,那么攻击者就可以成功地将恶意的SQL代码注入到数据库中。

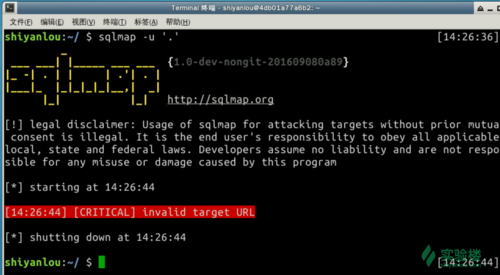

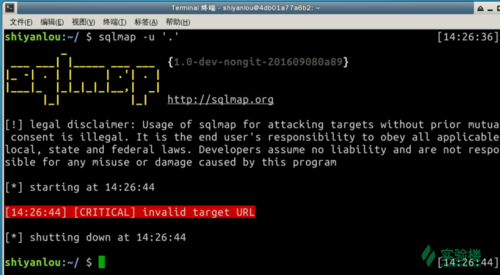

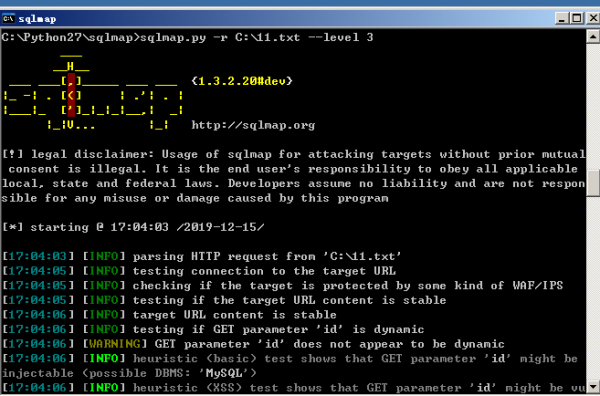

3. 攻击者可以使用一些工具,例如SQLMap等,来自动化地进行SQL注入攻击。

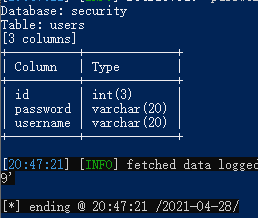

4. 通过注入的SQL代码,攻击者可以执行非法的数据库操作,例如删除数据、修改数据、获取敏感信息等。

为了防止SQL注入攻击,开发人员需要采取一些措施来加强数据过滤和校验,例如:

- 使用参数化的SQL语句,而不是直接将用户输入的数据拼接到SQL语句中。

- 对用户输入的数据进行严格的校验和过滤,包括数据类型、长度、格式等。

- 不要将敏感信息明文存储在数据库中,可以采用加密的方式来保护数据的安全性。

- 定期对数据库进行安全性检查和修复,及时发现并修复潜在的漏洞。

1、SQL注入是通过向Web应用程序的用户输入参数中注入恶意SQL语句来攻击数据库的一种常见攻击方式。

2、攻击者利用可通过输入框、表单等方式提交的用户输入参数,向应用程序提供含有注入代码的输入,从而获取敏感信息或者破坏数据库。

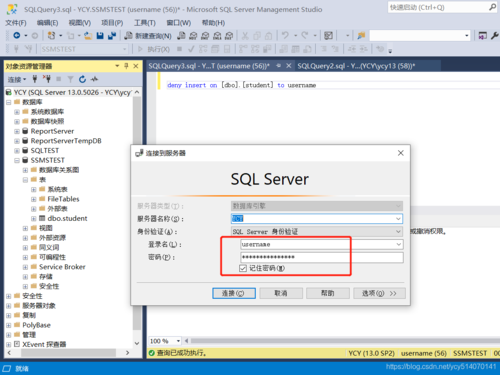

3、攻击者可以利用SQL注入直接访问数据库,在用户的授权下查询、修改或删除数据,甚至可以直接获得数据库管理员权限。

到此,以上就是小编对于sqlmap查看权限的问题就介绍到这了,希望介绍的1点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏